2013ccert年报:教育网2013年安全运行总结

中国教育和科研计算机网 2014-11-19

教育网2013年安全运行总结

2013年各类网络攻击、信息泄露、黑客入侵等事件与往年一样层出不穷,不过随着棱镜门事件的曝光使得这一年注定是网络安全史上不平凡的一年。棱镜门事件的出现不仅仅是让网络安全提升到国家安全的层面,也同时让普通的用户明白自身的信息安全保护的重要性,开始思考如何才能更好的保护自身的隐私。以下分析2013年与教育网有关的安全事件来给大家一些启示。

安全事件监测和处理

安全投诉事件统计

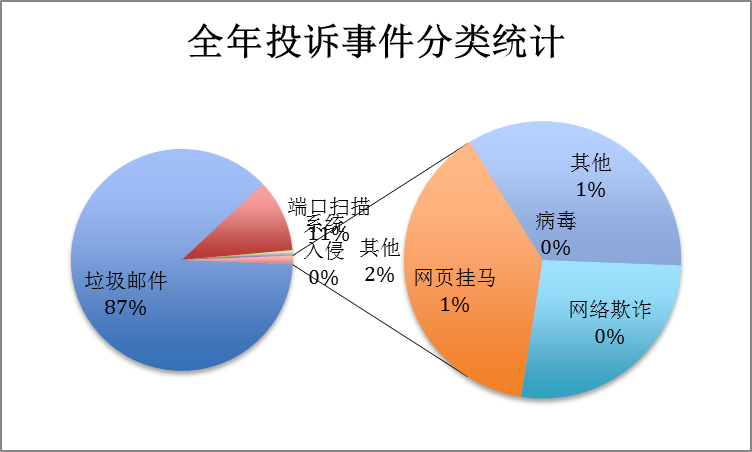

CCERT作为教育网的应急相应组负责受理和处置与教育网用户有关的安全事件(主要是外网用户投诉教育网的用户发起的安全事件),2013年全年CCERT共受理与教育网有关的安全投诉事件7513起,分别是:

垃圾邮件:6580起

端口扫描:795起

系统入侵:29起

病毒:30起

网络欺诈:25起

网页挂马:36起

其他安全事件:32起

从受理的安全投诉事件来看,最多的是垃圾邮件的投诉(主要是因为CCERT曾经维护过中文的反垃圾邮件规则,所以垃圾邮件的投诉数量非常多)。用户垃圾邮件的种类主要有两种,一种是病毒邮件,另一种则是广告邮件。这些垃圾邮件绝大多数并非用户主动发送的,而是因为系统感染病毒或是邮件账号弱密码导致被他人利用。

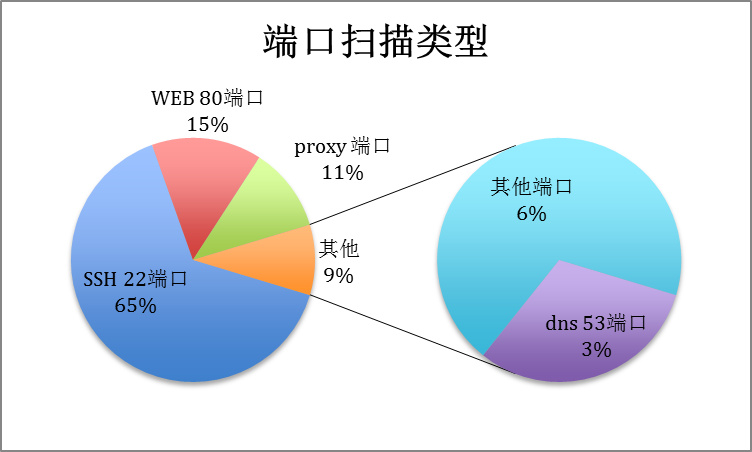

投诉事件中排名第二的是端口扫描,从此可以看出端口扫描依然是黑客攻击或是病毒传播最常使用的手段之一。

从统计数据上可以看出,扫描数量最多的是SSH的22端口,我们对多台发起扫描的服务器分析后发现这类扫描是由攻击程序自动发起的,攻击程序会在随后对扫描结果中开放22端口服务器发起暴力破解SSH的用户名和密码的攻击,这类攻击主要是针对类UNIX服务器。除针对SSH的扫描外,针对DNS服务53端口的扫描数量较往年有增多趋势。

在针对网络欺诈的投诉事件中,仿冒者主要是仿冒国外的电子银行或是电子商务网站,仅有一起是仿冒中国银行。所有仿冒事件经查证后均为服务器存在安全问题被黑客入侵控制后放置的钓鱼网站。

安全监测事件统计

教育网的主干上部署了安全监测系统,能够监测教育网内被攻击控制的主机及服务器数量。相关的数据如下:

僵尸网络--僵尸网络攻击数量569391次,归并后监测到教育网内僵尸网络的受控端为19753个。僵尸网络受控端主要由confick病毒家族控制的。

网站后门--监测到教育网内存在的网站后门数量7507个,这些后门分布在2472个网站中。

网页挂马--监测到教育网内存在挂马的网站926个。

网站暗链--监测到教育网内存在暗链的页面3193个,涉及的网站为1321个。

拒绝服务攻击--监测到教育网内遭受的拒绝服务攻击数量为240起,其中202起是针对WEB服务,26起针对DNS服务器,剩余12起直接针对IP。

安全攻击分析:

1. 个人用户中,使用Windows系统感染木马病毒机率要大于其他系统,僵尸网络受控端的数量在网络上仍然十分庞大,而confick木马家族在所有僵尸网络控制端中占比最高。

2. 服务器方面,WEB服务仍然是黑客攻击的重点,不过黑客控制服务器后用来挂马和放置暗链的数量减少,更多的是放置后门留作它用。从这点上看政府和安全企业针对挂马的处置和防范已经使得挂马网站的数量大幅减少,但是并没有解决网站本身的安全问题,被控制的网站数量仍然很庞大,这些网站给网络带来的安全隐患仍然存在,只是等待另一种可以谋利的利用方式而已,例如信息窃取等。

3. DNS等基础网络服务因为自身的脆弱性正在成为攻击的目标,相关的攻击事件数量逐年增多。

漏洞整理情况:

自2013年1月1日至2013年12月29日,CNVD漏洞库共收录安全漏洞7736个,按漏洞类型分类数据如下:

应用程序漏洞 5077个

WEB漏洞 1365个

操作系统漏洞 573个

网络设备漏洞 501个

数据库漏洞 135个

安全产品漏洞 125个

漏洞数据分析:

1. 应用程序漏洞成为了漏洞的主流,据统计Java、Adobe Acrobat/Reader及Flash player三个程序的漏洞已经成为Windows系统里利用率最高的漏洞。而类似Apache struts2漏洞则是2013年影响最为严重的漏洞之一。

2. WEB漏洞也是黑客关注的重点,在2013年很多与学校有关的专有WEB系统漏洞被发掘出来,如教务系统、选课系统、一卡通系统、招生系统、学校财务系统等。这些系统在开发之初的重心都放置在功能实现上而忽略的安全问题,使得系统中存在很多漏洞,之前没有暴露出来只是因为这些系统都运行在相对封闭或独立的环境中,而随着网络应用的发展(如云应用),这些系统都连接到公共的互联网上,它们原本存在的漏洞也逐渐被人发现并利用。同样的问题也会存在于那些专有的政务系统中,在政务系统云平台化的过程中需要考虑。

3. 网络设备的漏洞正在被更多的发掘和利用,这里面值得注意的是无线Wi-Fi设备的漏洞,随着无线终端的普及,Wi-Fi路由器也成为家庭上网的必备设备。Wi-Fi设备越来越智能化和傻瓜化,这些设备在给用户带来方便的同时也带来的安全隐患。有漏洞的Wi-Fi设备不仅会让用户的隐私外泄,还可能成为一种新的僵尸网络客户端。

2014年安全趋势分析:

网络安全已经进入一个全新的时代,传统的那种头疼医头,脚疼医脚的打补丁方式已经不能满足现在的安全需求了。安全已经成为一个动态的,全过程的需求,从系统设计之初,到系统上线配置再到日常的运行维护,安全都要无缝的融入,才可能保障系统的安全。

1. WEB网站的安全依然将是2014年安全的首要关注点。事实已经证明现有所有的WEB应用系统都或多或少的存在安全问题,这些安全问题被发现或利用只是早晚的问题。因此对于WEB系统,需要全过程的考虑安全因素,从WEB系统开发之初就要按照安全的结构开发,上线时严格按照安全规范配置,最重要的是需要全程的安全维护。

2. 无线路由器和无线终端在校园网里大量使用将给校园网安全带来新的威胁。无线设备所使用的系统及用户简单的配置上都可能存在各种安全漏洞,导致这些设备被人利用,对用户的信息造成威胁,同时也可能成为拒绝服务的攻击端对校园网的网络运行带来影响。

3. 基础的网络服务成为攻击目标的同时,也在成为攻击的帮凶。如DNS服务的反射攻击,NTP服务的反射攻击等。加强这些基础服务的安全管理和配置势在必行。

4. 新应用在校园网加速推广的同时,应该严格的要求事先考虑安全问题,而不是等有问题的时候靠补丁解决。例如云应用在设计之初就应该考虑数据加密的要求。

扫码关注

扫码关注