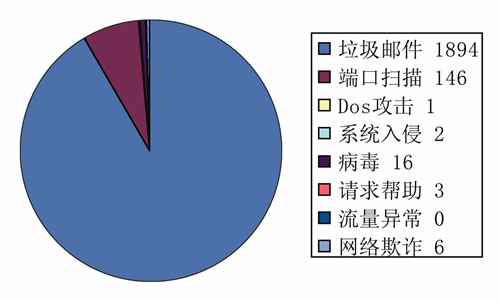

安全投诉事件统计

6月的网络欺诈事件和系统入侵事件有所增多。这类安全事件中所涉及的操作系统以Linux系统居多。造成这些Linux系统被入侵者控制的首要原因是系统上存在弱密码用户(这里所提到的弱密码用户不仅仅包括系统上的用户,还包括数据库以及网站后台管理中的弱密码用户)。随着奥运会的临近,网络安全形势日益严峻,建议广大管理员及时检查并更新自己管辖范围内的服务器,以避免那些有问题的服务器被黑客利用来攻击奥运网站。某种意义上来说,这也算我们直接参与到奥运安保工作中,为奥运出一份力。

病毒与木马

近期没有新增影响及传播范围较大的木马病毒。6月比较活跃的病毒以通过移动存储介质传播的病毒(我们常说的U盘病毒)居多,这类病毒多数以盗取用户游戏密码为目的,主要通过移动存储介质上的autorun.inf文件进行传播。需要提醒用户的是,这里所指的移动存储介质并不仅仅是指U盘,还包括移动硬盘、MP3等任何可以移动的存储介质。

新增严重漏洞评述

6月份微软发布了7个安全公告,其中有3个属于严重级别,这些漏洞主要存在于Windows操作系统、IE浏览器和DirectX控件中,其中有两个漏洞需要引起我们的注意,它们是:

Internet Explorer 的累积性安全更新(MS08-031)

本次IE浏览器的累积更新,修补了IE浏览器的两个漏洞,这其中一个漏洞存在于IE浏览器显示包含针对 HTML 对象的某些异常方法调用过程中,攻击者可以通过构建特制的网页来利用这个漏洞。 当用户查看网页时,这个漏洞可能允许远程执行代码。 成功利用此漏洞的攻击者可以获得与登录用户相同的用户权限。这个漏洞有可能被利用来传播网页木马。

另一个存在于IE浏览器处理某些请求标头的过程中,这个漏洞可能泄露用户的敏感信息。攻击者可以通过构建特制的网页来利用该漏洞。当用户查看网页时,该漏洞可能允许攻击者读取另一个IE浏览器域中的数据。

DirectX 控件中可能允许远程执行任意代码漏洞(MS08-033)

DirectX是windows中用来处理多媒体的控制,本次公布的漏洞涉及DirectX中的两个漏洞,分别是和MJPEG解码器漏洞和SAMI 格式分析漏洞。

MJPEG 文件是一种媒体文件,在该类文件中,大量 JPEG 图像组合到一起形成视频流。 MJPEG 视频流可以插入到 AVI 或其他常用的视频格式文件中。Windows DirectX控件中的MJPEG Codec 处理 AVI 或 ASF 文件中的 MJPEG 流的方式中存在一个远程执行代码漏洞。如果用户浏览了特制的包含MJPEG流的AVI或者ASF格式的文件就可能导致漏洞被利用。

SAMI(Synchronized Accessible Media Interchange) 是微软的一种媒体格式,它允许内容开发人员在数字媒体文件中包含字母。 SAMI 专为 PC 系统中广泛的数字媒体添加字幕而设计和开发。 SAMI 字幕作为独立、简单的文本文件与数字媒体共存。 字幕可以轻易修改、维护、自定义以及针对不同的语言进行本地化。DirectX控件在解析SAMI文件类型的参数时存在错误,如果用户打开了精心构造的SAMI格式的文件就可以导致攻击者以当前用户的权限执行任意操作。

攻击者可以利用上面两个漏洞在网页中挂载有问题的多媒体文件来传播木马病毒。

除了上述微软系统的漏洞外,近期我们还要关注的第三方软件漏洞有:

Firefox 3远程命令执行漏洞

Firefox是市场占有率仅次于IE的一款Web浏览器,很多人出于安全原因将自己的IE浏览器放弃而使用Firefox,但是最近Firefox3中被发现了一个严重的安全漏洞,远程攻击者可以利用这个缓冲区溢出漏洞在浏览器会话中执行任意代码。这漏洞导致我们以后通过Firefox浏览网页也可能感染木马。需要注意的是,由于Firefox不属于Windows自带的软件,因此它也不能依靠Windows的自动更新机制,需要我们自己手动去更新相应的补丁。

Adobe Acrobat Reader JavaScript方式远程代码执行漏洞

Acrobat Reader是我们最常用的PDF文件阅读器。它的JavaScript方式存在输入验证错误,如果用户受骗打开了内嵌有恶意JavaScript内容的PDF文件的话就会导致执行任意指令。因此在我们安装好补丁前,尽量不要去访问或打开来历不明的PDF文件。

安全提示

为防范近期的网络风险,我们需要做如下操作:

1. 及时升级系统补丁程序;

2. 安装有效的防毒软件并及时更新病毒库;

3. 随时关注正在使用的第三方软件的主页,并及时更新到最新版本;

4. 使用移动存储介质前先用杀毒软件杀毒,不在没有安装防毒软件的系统上使用移动存储介质。

对于网站管理员,我们需要做如下操作:

1. 检查自己的系统用户,删除不必要的用户,为管理用户设置强壮的口令;

2. 检查自己动态网页的源代码,查看是否存在SQL注入漏洞;

3. 合理配置网站数据库的权限,遵循最小权限原则;

4. 定期使用安全扫描软件对自己的网站进行安全扫描;

5. 随时关注自己管理的网站,以便在被攻击时能够及时处理。

(作者单位为CERNET国家网络中心应急响应组)

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

CCERT月报:密码技术审查和评测将从严执行2023/06/12

CCERT月报:钓鱼邮件攻击大幅增加!高校需防范2023/06/02

CCERT月报:虚拟化平台病毒攻击频发2023/03/06

CCERT月报:让ChatGPT为网络安全工作服务2023/04/23

CCERT月报:VMware 高危漏洞需警惕2022/12/14

CCERT月报:2022年度网民网络安全满意度稳中有升2023/02/13

CCERT月报:供应链安全管控迫在眉睫2022/10/28

京公网安备 11040202430174号

京公网安备 11040202430174号